Genel Bakış

Tacacs+, kullanıcıların ağ cihazlarını yönetmek amacıyla erişim sağlamalarında, kullanılan bir kimlik doğrulama protokolüdür. Ağ güvenliği uygulamalarında sıklıkla kullanılmaktadır. Daha detaylı bilgi için sözü protokolün ilk sahibine bırakmayı daha uygun buluyoruz. Bu linkten detaylı bilgiye ulaşabilirsiniz.

Bu belge, Verge ürün ailesindeki cihazlar ve Cisco ISE üzerindeki yapılandırma aşamalarını anlatmaktadır. Bu yapılandırma test amaçlı temel özellikleri içermektedir. ISE tarafındaki yapılandırmayı daha detaylı hale getirmek mümkündür, ancak detaylar bu dokuman kapsamını dışındadır.

Yapılandırma

Verge yapılandırması

4.0 versiyonu ve üzerini kullanantüm Angora kenar anahtarları TACACS+ desteği sunmaktadır. Aşağıdaki yapılandırma tam olarak aynı şekilde tüm donanım (yığınlanmış yapılar dahil) ve yazılım modellerinde kullanılabilinir.

TACACS+ kimlik doğrulama yapılandırması için, temel olarak bir TACACS+ sunucu (bu belge kapsamında Cisco ISE) tanımı yapılmalı ve anahtarın kullanıcı oturum isteklerini bu sunucu üzerinden yapmasını sağlamak gereklidir. İstenirse birde çok sunucu tanımlamak ve bunlar arasında önceliklendirme yapmak mümkündür. Bu belgede kolaylık açısında tek sunucu kullanılmıştır. Tüm zaman değerleri varsayılan ayarlarda bırakılmıştır. TACACS+ yapılandırmasında kullanılan komutların detayları için, bu linkte bulunan komut satır belgesini okuyabilirsiniz.

(config)#aaa authentication login authorization default tacacs local

Bu komut, anahtara, yünetimsel erişim isteklerini doğrulamak için önce bir tacacs sunucu kullanmasını söylemektedir. Eğer tacacs sunucu erişilemez (istek reddedildiğinde değil) ise, ancak o zaman cihaz üzerinde tanımlı kullanıcılar üzerinden kimlik doğrulama yapmak mümkün olacaktır.

(config)#aaa authentication enable authorization default tacacs

Bu komut sadece izinli kullanıcılara "enable" komutu girerek yetki seviyelerini değiştirmelerine izin verir. Bu komut girilmezse, enable şifresini bilen herhangi bir kullanıcı yetki seviyesini yukarıya (15) taşıyabilir.

(config)#tacacs-server host 192.168.1.15 key angora

Anahtar ve tacacs sunucu tarafında aynı 'key' (burada angora olarak belirlenmiştir) kullanılmalıdır.

(config)#tacacs-server host source-interface vlan 1

Zorunlu olmamakla beraber, kullanıcı doğrulama isteklerinde kaynak adresi olarak kullanacak arayüzü belirleyebilirsiniz. Bunu yapmak, tacacs sunucu tarafında girilen adresle gelen isteklerin adreslerinin aynı olmasını sağlamak açısından iyi bir fikirdir.

Verge anahtarlar üzerinde yapmanız gerekenler bunlar. Şimdi Cisco ISE tarafına geçebilirsiniz.

Cisco Identity Services Engine (ISE) yapılandırması

Cisco ISE kullanıcıların ve cihazların ağ kaynaklarını güvenli erişimlerini sağlamak için kullanılır. Temelde 802.1x hizmeti sağlayan bir radius sunucu olmakla beraber, profillendirme gibi daha ileri seviyede hizmetleri de sağlamaktadır. Radius desteğinin yanında, tacacs sunucu olarak da çalışarak, cihazlara güvenli yönetim erişimi sağlanmasında kullanılmaktadır.

Ürün ile ilgili daha detaylı bilgiye Cisco web sitesi üzerinden ulaşabilirsiniz.

Belgenini bu bölümü, size Cisco ISE yapılandırması konusunda rehberlik ederek Verge anahtarlar ile beraber çalışmasına yardımcı olacaktır. Bu yazıda örnek olarak kullanılan ISE cihazında, yazının yayınlanma tarihindeki en son yayınlanan, 2.6 sürümü yazılım kullanılmıştır.

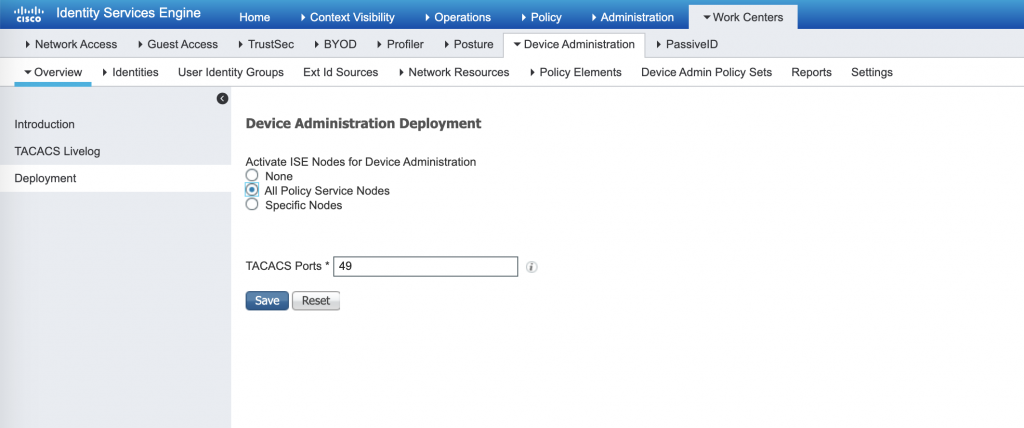

Tacacs özelliğinin kullanılabilmesi için, her şeyden önce hizmetin aktif edilmiş olması gereklidir.

Tacacs servisini aktifleştirmek için, aşağıdaki menü kullanılır:

Work Centers->Device Administration->Overview->Deployment

Tüm ISE cihazlarında veya istediğiniz bir kısmında tacacs servisini aktif hale getirebilirsiniz.

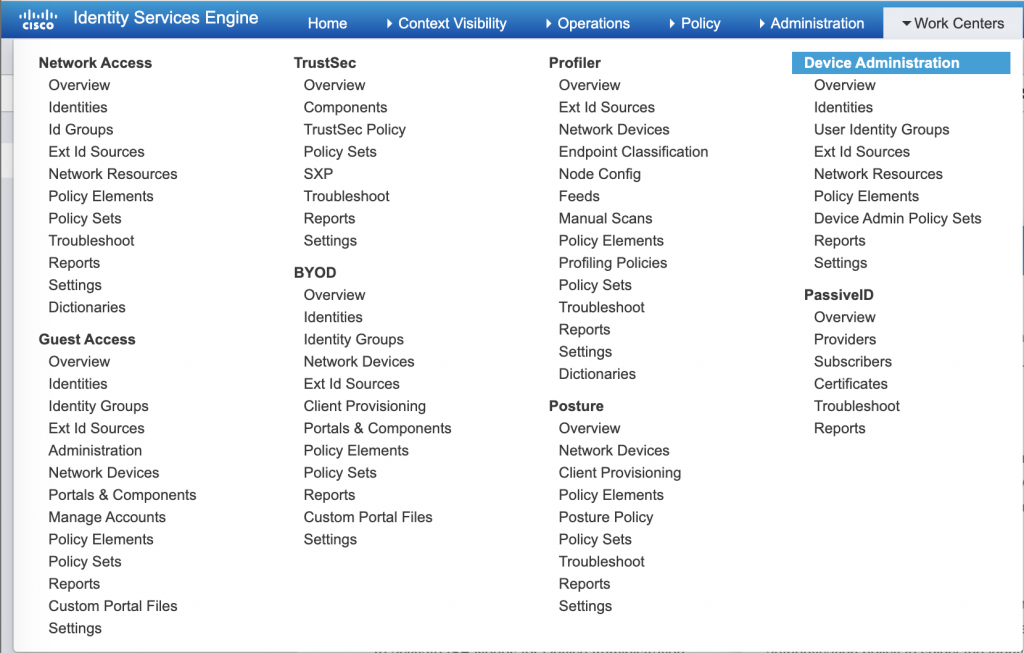

Tacacs servisi açıldığında, temel yapılandırmaya başlayabilirsiniz. Kalan tüm yapılandırma adımları için “Work Centers->Device Administration” menüsü kullanılacaktır.

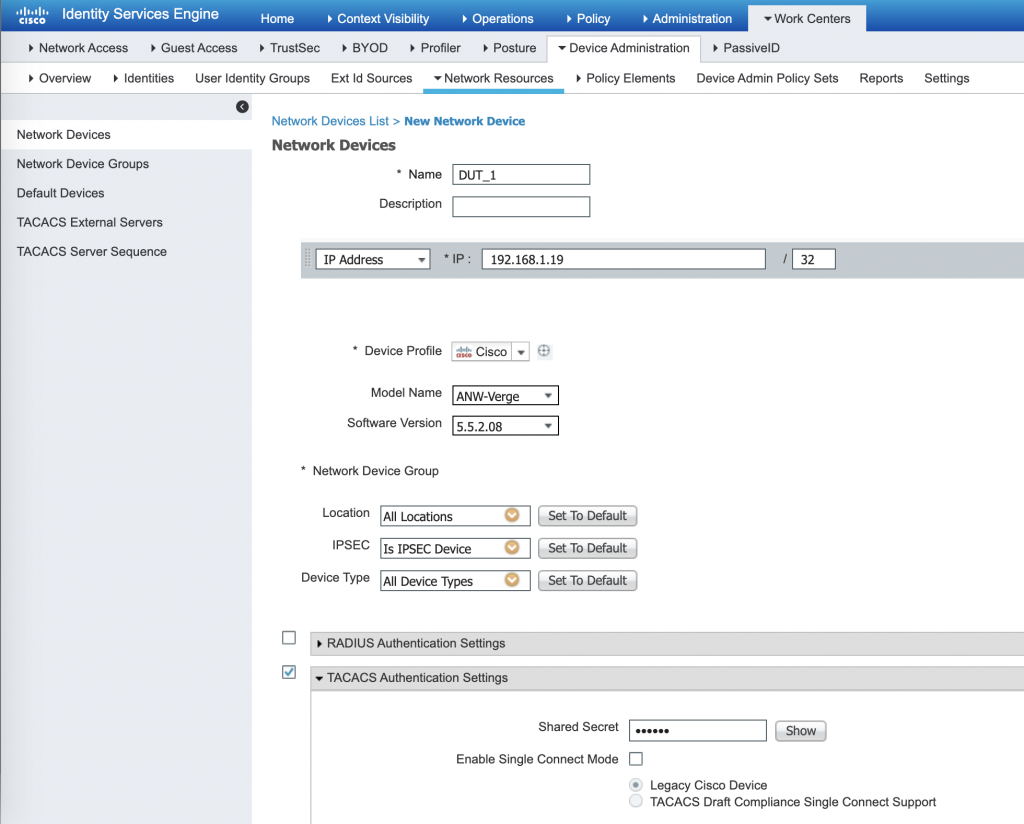

Yeni cihaz ekleme

Öncelikle, tacacs bilgileri ile ulaşılacak cihazın tanımlanması gerekir. Yeni cihaz eklemek için ‘network resources’ menüsü kullanılır.

Work Centers->Device Administration->Network Resources

‘Network resources’ bölümünden, önce “Network Devices” ardından “+Add” tabına tıklayın Açılan yeni sayfada cihaz bilgilerini girin

- Zorunlu alanları doldurun

- “Device Profile” değiştirmeyin (Cisco)

- “Tacacs Authentication Settings” i işaretleyin ve daha önce anahtar yapılandırmasında kullandığınız ‘key’ değerini (angora olarak tanımlanmıştı) ‘shared secret’ alanına giriniz.

Her iki taraftada aynı değeri girdiğinize emin olun. Aksi takdirde, tacacs istekleriniz reddedilecek ve cihaz komut satırına girişiniz mümkün olmayacaktır.

Örnek yapılandırma aşağıdadır:

Sayfanın en altında bulunan ‘Save’ butonuna tıklayarak yeni cihazı ekleme işlemini bitirin.

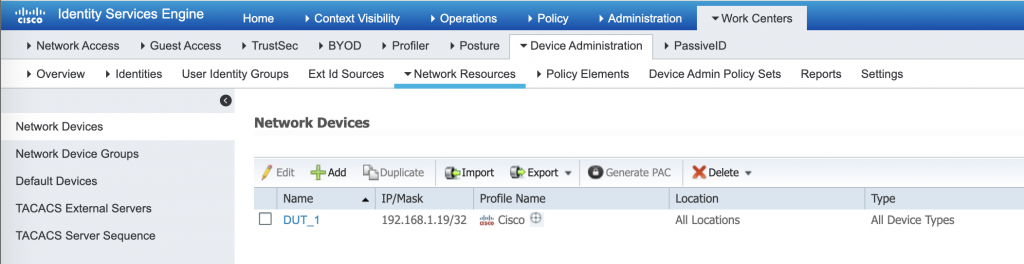

İşlem sonunda, cihaz aşağıdaki şekilde listelenecektir.

Tacacs profili yaratma

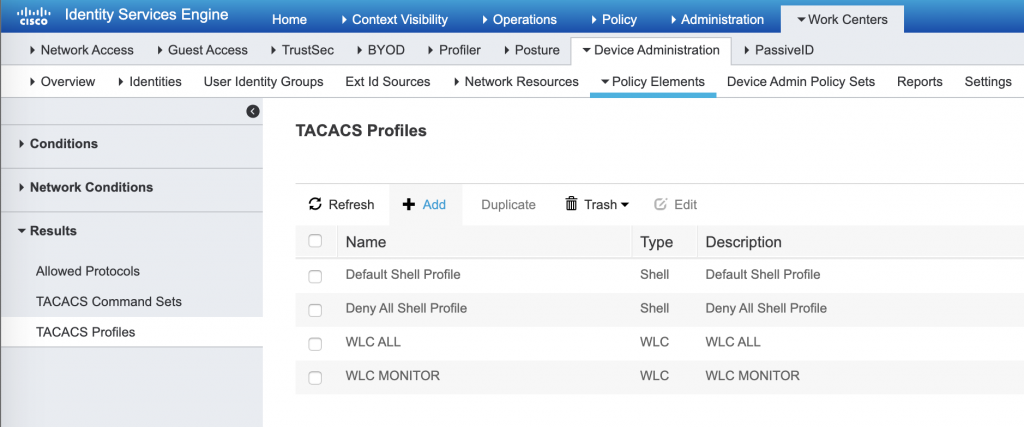

Yeni tacacs profili yaratmak için aşağıdaki menüden “+Add” butonuna tıklayın;

Device Administration->Policy Elements->Results->Tacacs Profiles

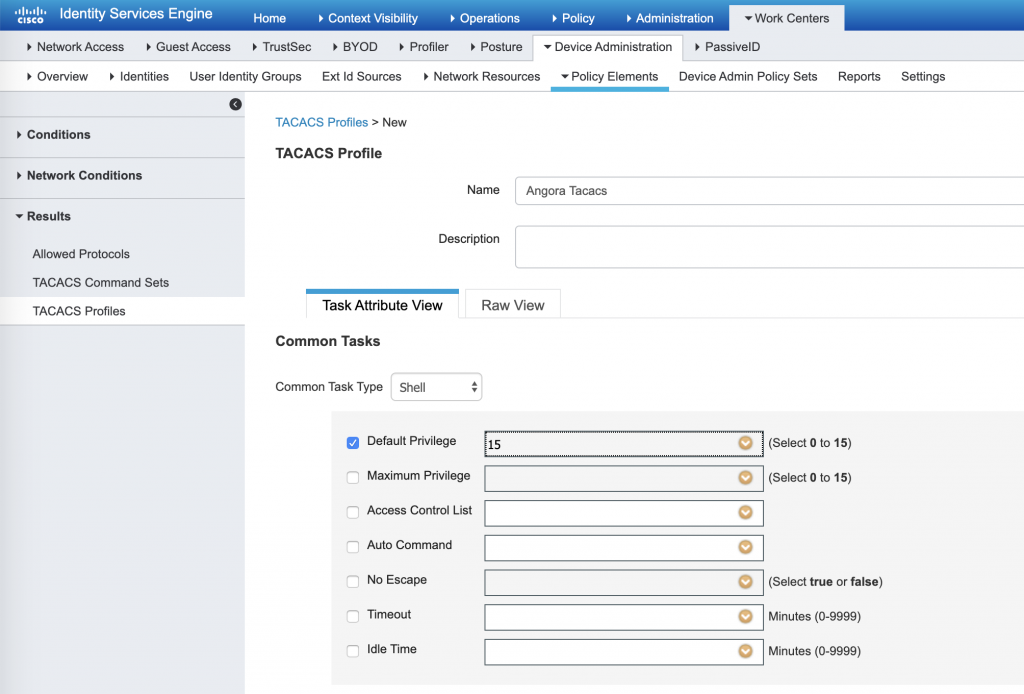

Aşağıdaki örnekte, tüm anahtar yapılandırmasını görebilecek ve değiştirebilecek seviye 15 bir kullanıcı profili yaratılmaktadır.

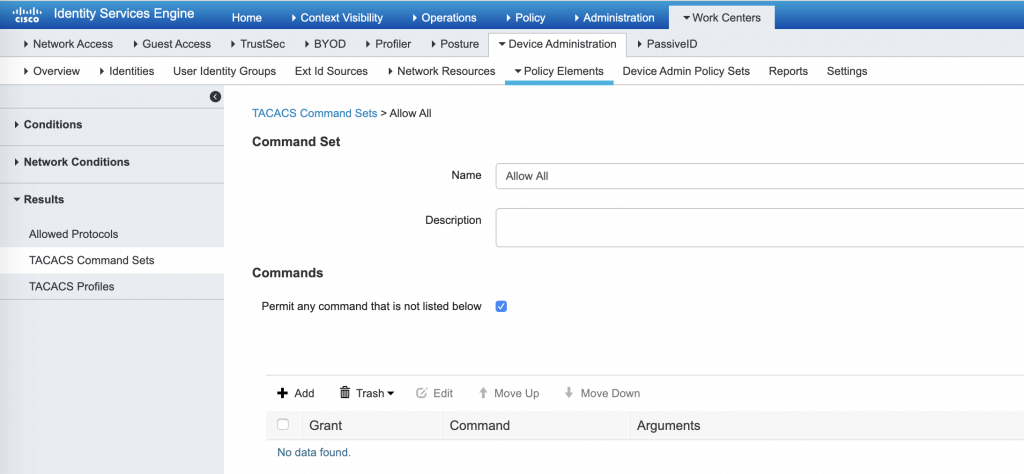

Komut seti yaratma

Komut setleri, kullanıcının yetkili olduğu komutların belirlenmesini sağlar. Angora Verge anahtarları mevcut yazılımda, tacacs komut doğrulamasını desteklemediğinden, bu aşamada basit bir komut seti ile tüm komutlara izin verecek politikayı yaratabilirsiniz. Komut izinleri tacacs profillerindeki yetkilendirme seviyeleri ile ayrıştırılabilinir.

Komut seti yaratmak için, aşağıdaki meüden , “+Add” butonuna tıklayın;

Device Administration->Policy Elements->Results->Tacacs Command Sets

Sadece uygun bir isim verip, “Permit any command that is not listed below” kutusunu işaretleyin, ve “Save” butonuna basın.

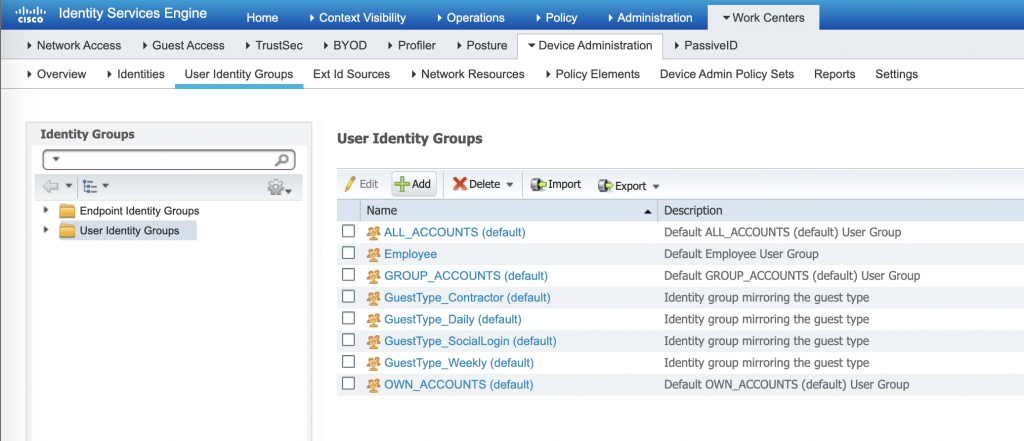

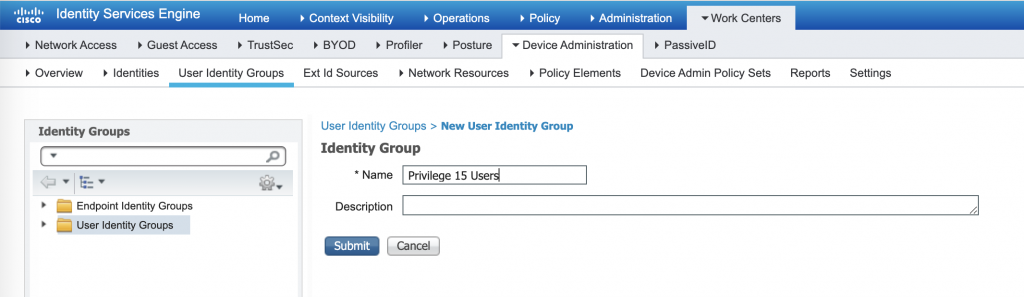

Kullanıcı kimlik grubu yaratma

Aynı yetki seviyelerindeki kullanıcıları gruplandırmak iyi bir fikirdir.

Yeni bir grup yaratmak için aşağıdaki menüden, “+Add” butonuna tıklayın;

Device Administration->User Identity Groups->User Identity Groups

Aşağıdaki örnekte, “Privilege 15 Users” isimli bir grup oluşturulmuştur:

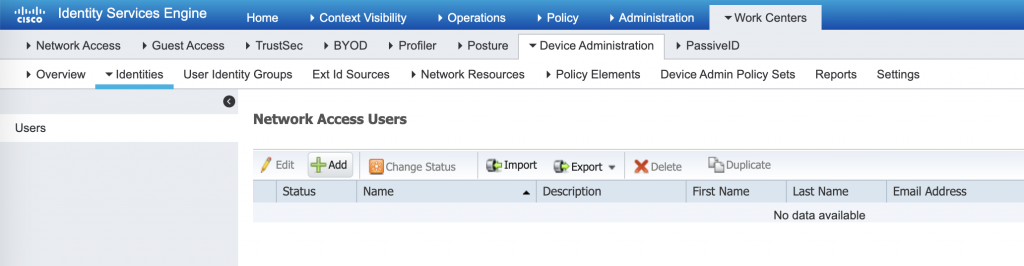

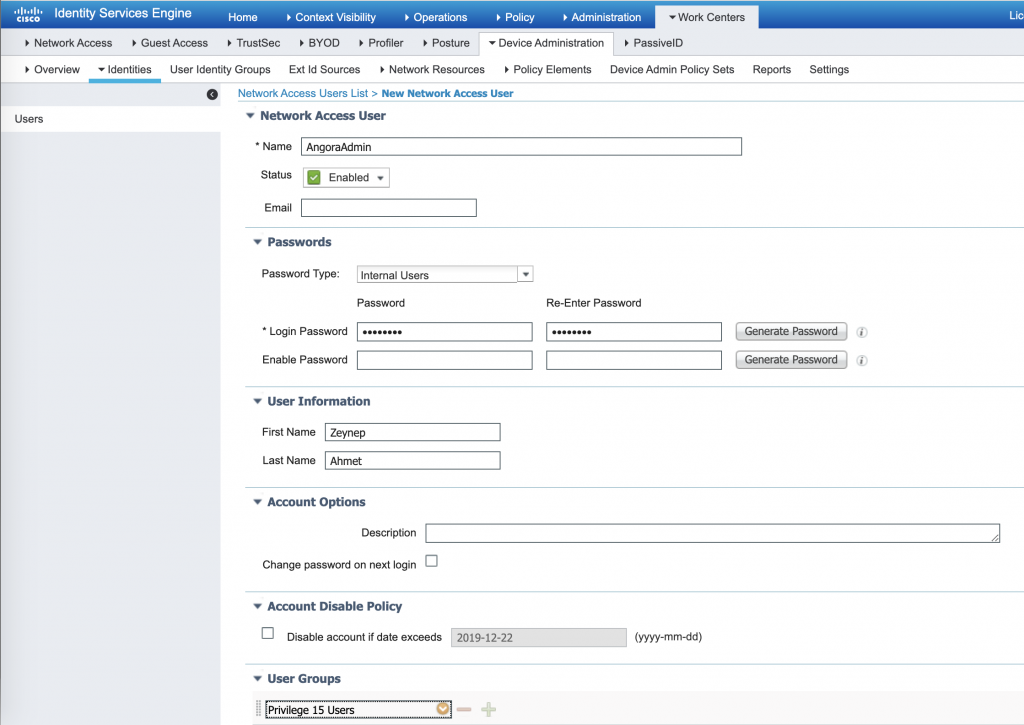

Kullanıcı yaratma

Erişim sağlayacak kullanıcı yaratmak için , aşağıdaki menüden “+Add” butonuna tıklayın;

Device Administration->Identities->Users

“Name” ve “Login Password” gibi zorunlu alanları girin ve kullanıcıyı uygun gruba ekleyin. Bu örnekte kullanıcı “Privilege 15 Users” grubuna atanmıştır.

“Save” butonuna basarak yeni kullanıcıyı yaratın. Aynı prosedürü tekrarlayarak istediğiniz kadar kullanıcı yaratabilirsiniz. Ayrıca farklı kullanıcı servisleri (Active Directory, LDAP vs.) kullanıcı adı parla kontrolü yapabilirsiniz, ancak bu kısım kapsamımız dışındadır.

Cihazlar ve kullanıcılar yaratıldığına göre, tacacs isteklerini karşılayacak politika setlerini yaratabilirsiniz.

Politika setleri yaratma

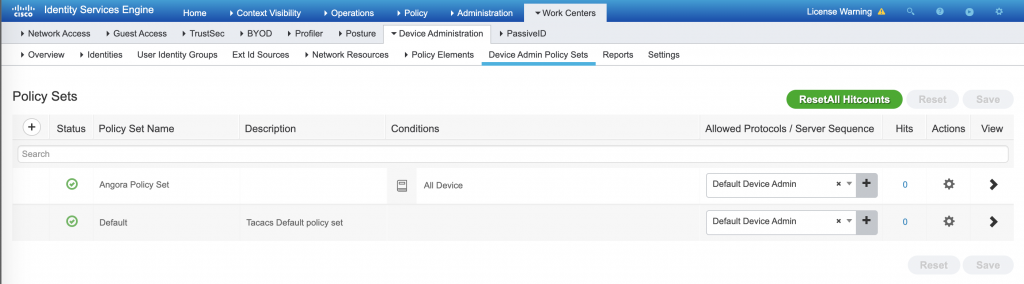

Cisco ISE önceden tanımlı bir politika seti ile gelmektedir. Bu seti kontrol etmek ve yeni kurallar eklemek için aşağıdaki menüyü kullanabilrsiniz:

Device Administration->Device Admin Policy Sets

“Default” satırının sonundaki çark simgesine tıklayarak yeni satır (“new row above”) ekleyebilirsiniz

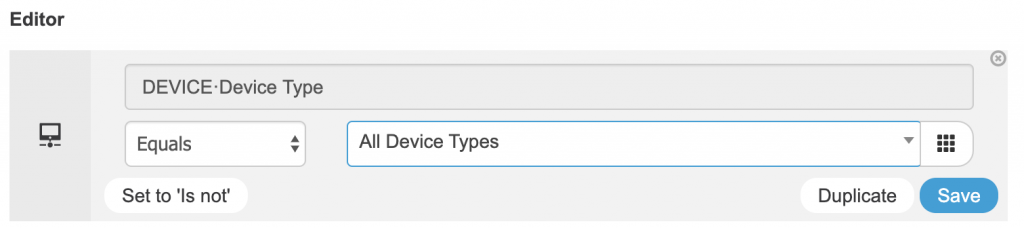

Politika setinin adının adını değiştirin ve “Conditions” sütünundaki “+” simgesine tıklayın.

Temel fonksiyonlar için, daha önce yaratılan tüm cihazlarla eşleşen bir koşul kullanabilirsiniz. , Sağ taraftaki “Editor” bölümünden, “DEVICE:Device Type” “Equals” “All Device Types” seçin.

“Save” butonuna tıklayarak bu koşulu kütüphaneye kaydedin. Ardından “Use” butonuna tıklayarak bu koşulu politika setine ekleyin.

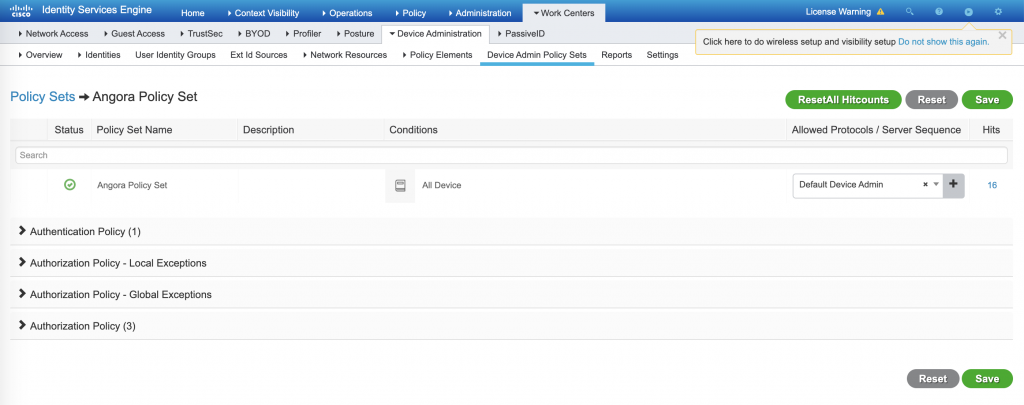

Yeni politika seti tanımlandıktan sonra, “>” (ok) simgesine basarak politika detayları sayfasını açın.

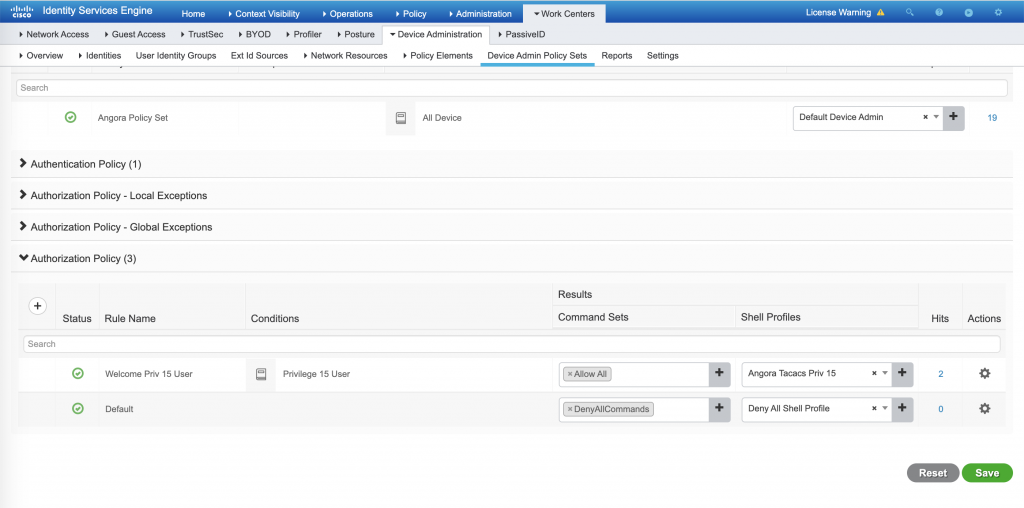

“Authorization Policy” satırını genişletin. “Default” politika satırının sonundaki çark simgesine tıklayarak, üste bir satır ekleyin (Add new row on above).

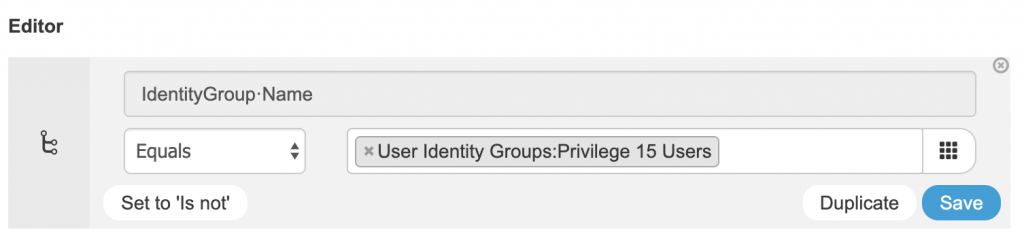

Kurala yeni bir ad verin ve “+” simgesine tıklayarak yeni koşul ekleyin.Bu koşul, kullanıcı gruplarını eşleştirmek için kullanılacaktır.

Editor bölümünden, “Identity Group:Name” “Equals” to “User Identity Groups: Privilege 15 Groups”, seçin ve “Save” butonuna basarak koşulu kütüphaneye ekleyin.

“Use” butonuna tıklayarak politika tanımlama sayfasına geri dönün.

Politika setini sonlandırmak için , komut seti ve shell profillerini aşağıda gösterildiği gibi seçin ve “Save” butonuna basarak politikayı aktif hale getirin.

Bununla birlikte, Cisco ISE tarafında gereken yapılandırma bitmiş oluyorç ISE üzerine eklediğiniz cihazlardan birisi ile yaratılan kullanıcı bilgilerini kullanarak istek gönderip deneme yapabilirsiniz.

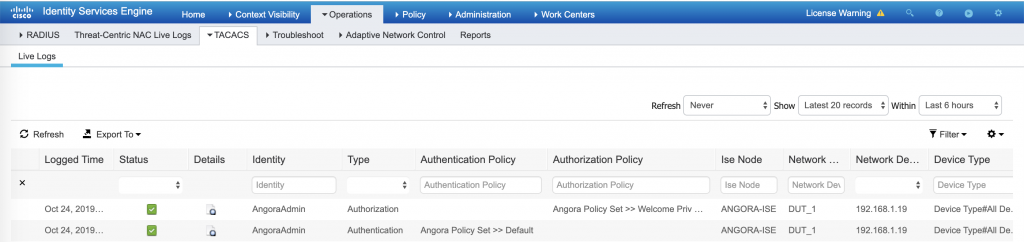

Başarılı bir bağlantı denemesi, aşagıdaki menüden ulaşabileceğiniz canlı kayıtlardan görülebilir;

Operations->Tacacs->Live logs

Örnek bir kayıt aşağıdaki gibidir:

Leave A Comment?